Les bons réflexes en cas de virus ou malwares…

Depuis les années 1980, explosion de l’informatique dite « personnelle », les virus aussi ont suivi cette croissance galopante, toujours plus nombreux, toujours plus vicieux. L’an 2000 a ouvert la caverne d’Ali Baba pour ces menaces avec l’avènement du tout connecté, multipliant de manière exponentielle les ports d’entrées sur nos machines. Autant dire que les Black Hats n’ont pas mis longtemps à comprendre pour s’engouffrer dans la brèche béante et exploiter le juteux nouveau filon. D’où la présence impérative sur une machine numérique connectée ou non de logiciels de sécurité, pour les plus connus : l’antivirus et le firewall.

DES VIRUS POUR QUOI FAIRE ?

La légende veut que les premiers virus soient des applications involontaires issues de la DemoScene (ces gens qui programmes des trucs de dingue en 64K par exemple). Tantôt par proof of concept pour démontrer la perméabilité des systèmes informatiques, et aussi plus souvent par prétention : je me souviens de ces disquettes Amiga rendues inutilisable ; leur boot sector ayant été ré-écrit par un programme pour y mettre l’intro d’un groupe Warez bien connu… il n’y avait pas réellement d’intention de mal mais au final les programmes stockés à l’origine sur les supports étaient pour la plupart rendu inutilisables, le boot servant souvent de protection software.

La majorité des con-cons à gros cerveau qui développent des virus depuis le font dans l’idée de challenge. Et puis pour faire chier un peu le monde aussi, histoire d’essayer de faire parler d’eux. Ça n’est qu’au milieu des années 2000 qu’ont commencé à réellement apparaitre les « menace intéressées ». L’idée n’étant plus de jouer avec des trous de sécurité mais bien d’exploiter l’utilisateur pour en tirer quelques bénéfices. Les informations bancaires sont devenues la première cible privilégiée. Puis les codes utilisateurs, logins et autres mots de passe. Puis finalement ce petit monde sentant le sébum a réalisé qu’il était pas mal aussi de mettre la main sur le contrôle de ces machines. Juste histoire de pouvoir en faire des outils pour… infecter d’autres machines par exemple.

Les derniers « génies » en date sont probablement ce qu’on peut considérer comme la lie des hackers : les diffuseurs de ransomwares. Les ransomwares sont juste des variante de virus dont l’objectif principal est de pénétrer un système pour en toute discrétion en encrypter le contenu à l’insu des utilisateurs. Une fois l’opération faite, ils se contentent d’afficher une fenêtre mettant à jour un chantage à la clé de décodage pour restituer le contenu ainsi crypté.

Il est donc loin le temps des petits virus con-cons qui inversaient simplement les directions du curseur souris en guise de blague. Aujourd’hui c’est plutôt un marché de fumiers bien lâches qui préfèrent du haut de leur inexistant courage s’en prendre à des particuliers plutôt que braquer des banques. En terme technique on appelle cela des Script Kiddies (ou des Sous Merdes, c’est selon). Il convient néanmoins d’être informé de tout celà ; d’où cet article.

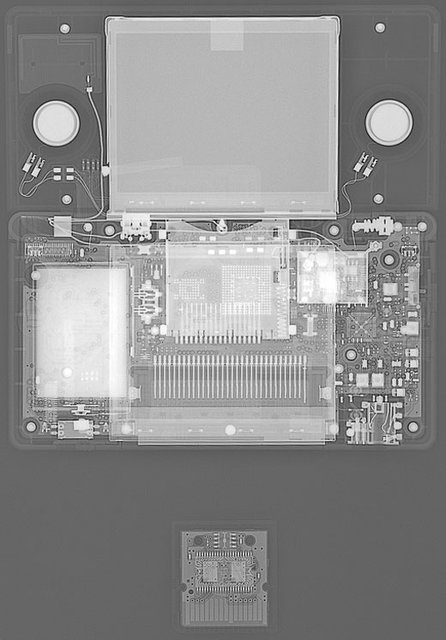

LES PORTES D’ENTREE

Comme vous l’avez lu précédemment, plus une machine est connectable, plus elle est exposée. Aujourd’hui vous pouvez sombrer dans une tornade de paranoïa si l’on vous liste l’intégralité des endroits de votre machines susceptibles de servir de vecteurs d’infections.

En premier lieu, les supports de stockage sont tous de potentiels nids à virus. Raison pour laquelle les éditeurs logiciels aiment vous rappeler qu’il faut acheter des originaux depuis des source sûres. D’ailleurs aucun personnel d’éditeur n’a jamais développé de virus lui ; ce serait comme un éléphant qui tue un lion… oh wait ! ^^’

Ces dix dernières années ce sont surtout les clés USB, très baladeuses comme le veut leur principe, qui ont été visées. On ne saurait, si ce n’est déjà fait, que trop vous recommander d’interdire la lecture automatique sur ces périphériques. Le reste des menaces, grosse majorité, est depuis distribué via les réseaux, soit par des pages web mal intentionnées, soit des extensions de navigateurs nuisibles (spywares), soit encore le téléchargement par l’utilisateur de fichiers vérolés à son insu.

DES VERROUS POUR LES PORTES D’ENTREE

Je démarre sur la conclusion de ce paragraphes, puisque parmi les meilleures sécurités existantes du système il y en aura une toujours au dessus du reste : VOUS ! Et paradoxalement vous serez probablement aussi sa plus grosse faille.

Il ne tient qu’à vous de travailler sur un système sain en vous astreignant à une pratique rigoureuse dans la manipulation des liens et fichiers. Un lien à cliquer dont on ne voit pas clairement l’URL, à part pour des transactions hautement sécurisées, je ne vois pas trop à quoi ça sert alors en général quand je tombe dessus… je fais plutôt l’impasse. De la même manière que ce fichier joint dans un e-mail par un correspondant inconnu, ou étrangement pas à la même adresse e-mail que l’utilisateur que je connais déjà, devrait aussi vous mettre la puce à l’oreille. Et si vous êtes des téméraires (ou désargentés) qui naviguent dans les eaux pirates, remarquez qu’un bon vieux fichiers warez avec beaucoup de sources à bien plus de chances d’avoir des commentaires confirmant qu’il est « sain » par rapport à d’autres aux descriptifs élogieux et à la taille exagérément différente. VOUS êtes 80% des risques d’infection d’une machine ; si vous souhaitez bosser serein imposez vous donc un peu de rigueur.

Les authentiques verrous des systèmes numériques actuelles sont bien sûr les antivirus. Depuis qu’ils peuvent se connecter sur le web pour se mettre à jour, ils sont devenus extrêmement performants, alliant la puissance d’une base de données des menaces et des algorithmes modulables de reconnaissance, le tout en quasi temps réel. Mais comme tout le monde le sait : en informatique le 100% n’existe jamais. Il y aura donc toujours ces failles qu’on découvre un jour mais qui ont eu le temps de… c’est ce qu’on appelle les Zero Day et généralement les éditeurs de solutions de sécurité sont très rapides à fournir les patchs pour les corriger. Votre confiance donc en votre antivirus peut se faire à, comme pour le dicton informatique, presque 100%.

Un logiciel chargé de la surveillance des fichiers ne devenait plus suffisant avec l’avènement d’internet et toutes les parties système qui communiquent avec ce réseau. Ont donc été créés les firewalls, sorte d’aiguilleurs du ciel mais dans vos appareils, chargés d’analyser et gérer le trafic sortant et rentrant sur vos machines. Ces murs de feu sont généralement une méconnaissance du public et c’est bien regrettable. Apprendre à les gérer permet de mettre en place des principes de sécurisation « maison » et autant dire qu’un script de hack qui arrive sur un mappage de ports redistribués, lui même redistribué sur une autre table derrière n’insiste jamais trop longtemps à vous casser les cacahuètes en sondant votre matériel. Si l’on ajoute à cela des règles de comportement avec des endroits clairement interdits, d’autres pouvant être utilisés comme attrapes nigauds pour contre-sonder les sondeurs… il y a tout un éventail de possibilités pour une sécurisation personnalisable ; tout ce que déteste les NetBots.

Je vous invite donc à vous documenter sur ces fameux Firewalls ; le mal de tête causé par les termes barbares en vaudra la peine quand vous aurez pris conscience de la puissance de cette partie de votre réseau. Et si le mal persiste je vous recommande un petit Chablis de 5 ans d’age ouvert 20 minutes avant. 😉

CA Y EST : JE SUIS INFECTE !

Admettons. La marmotte, toussa… pshiiit : hop ! Avant de monter sur vos grands chevaux et sortir le masque à gaz, je vous ferais remarquer qu’il convient de vérifier juste un petit truc avant de passer en mode guerre totale : que ça ne soit pas une panne matérielle. Parce que moi les claviers sans fil (je ne citerais pas Logitech !) qui mangent des lettres, alors qu’ils ont juste des piles en fin de cycle, j’en ai connu. Des black screen of death avec même plus le bouton reset qui marche : j’en ai connu aussi (c’était en fait de la chauffe composant dans la machine, souvent des condensateurs prêts à passer en mode popcorn sur la carte mère ou graphique). Généralement on distingue les phénomènes de panne des virus par le simple caractère aléatoire de leur apparition.

Bon maintenant il est probable que votre navigateur ouvre 4 fenêtres pop-up à chaque clic. Que rien ne soit cliquable sur l’écran du bureau. Ou, jackpot ultime, qu’une fenêtre vous informe carrément de la mauvaise nouvelle. Étrangement, les premières minutes où VOUS comprenez que vous êtes réellement infecté sont les plus importantes. Et votre efficacité à réagir ne vaudra que dans le calme et la rigueur.

La première chose à ne PAS faire est d’éteindre la machine. Seul cas ou je saurais vous le recommander : dans le cadre d’une activité disque dur très importante alors que vous ne faites rien d’autres que contempler en larmoyant la fenêtre porteuse du mauvais message. Là, ça voudrait dire que vous avez un malware en train de crypter sous votre nez tout votre bouzin : ne cherchez pas, éteignez d’urgence. Sorti de ce cas précis, il n’y a aucune raison d’offrir à votre infection un moyen de s’ancrer plus profondément en lui offrant l’opportunité de redémarrer sur ses propres séquences détournées. C’est important.

La seconde chose qui elle sera A FAIRE est de vérifier que vous avez encore une connectivité internet et un navigateur utilisable. Car votre sauveur ne sera pas cet article. Ni le how-to-do trouvé sur le site d’un éditeur de sécurité. Mais plutôt ce Mr Quelconque qui, un jour, à partagé la même malheureuse expérience que vous vivez actuellement et est venu demander de l’aide sur cette page forum. Du fond du cœur, je ne saurais jamais assez remercier tous ces Mr Quelconques qui par leur malchance ont finalement sauvé des milliers d’autres utilisateurs.

S’il s’avère que vous n’avez plus d’accès internet disponible, il ne vous restera plus qu’a utiliser une autre machine, quitte à vous faire prêter un laptop par un ami, pour pouvoir envisager de dépanner le problème. Pas la peine d’imaginer que votre internet va remarcher si vous rebootez la machine : dans 99% des cas ça n’y changera rien. Ah, tant qu’à faire : taxez une clé USB si vous n’en avez pas, vous en aurez besoin pour transférer les éventuels programmes liés à la réparation.

SEEK ‘N DESTROY !

Vous l’avez compris, le web est votre ami et il offrira souvent ces judicieux conseils pour annihiler la menace qui vous taraude. Il conviendra de rechercher plusieurs témoignages pour pouvoir croiser les informations, solutions, et déterminer ce qui sera le plus simple à appliquer pour vous.

Pour faciliter votre réparation (et éviter une potentielle propagation) on recommande généralement de déconnecter tous les périphériques inutiles de la machine infectée. Une jungle de composants à tester moins dense, et c’est tout de suite beaucoup de temps gagné pour analyser et cibler.

Les méthodes pour remettre en ordre votre machines seront aussi variée que les menaces, inutile de s’attarder sur les détails. Simple remise en place système, scan des fichiers, restauration de sauvegardes, décryptage… peu importe la manière, il vous faudra les accessoires que je vous ai déja listé : une machine annexe, sa connexion internet et une clé USB ; le stric minimum.

Les réparations sont généralement à la portée du débutant, pour peu qu’il soit capable de suivre scrupuleusement un processus. Savoir utiliser un interpréteur de commandes texte est évidemment un plus mais généralement vous n’aurez qu’a recopier quelques bouts de batch. Avant de réutiliser votre machine réparée en mode travail, pensez toutefois à bien vérifier que votre antivirus est à jour et que le firewall est programmé comme vous le souhaitez ; ce serait dommage de subir un second assaut.

ACHETER TES PETS (HTTP)

Il n’y a pas que vos machines connectées qui sont des cibles potentielles de hack : les sites web que vous pouvez posséder sont exposés en première ligne ! Si à l’époque des pages HTML statiques il n’y avait pas grand chose à redouter, la donne est totalement différente aujourd’hui avec le web adaptif qui nous entoure.

Sur un site web, ces ne sont pas vos données qu’on cherche vraiment à détourner. Mais plutôt le site en lui même, par ses fonctions et les outils présents ou installables. Avec l’avènement des CMS comme WordPress, ce sont des ressources faiblardes pas vraiment impressionnantes qui une fois mutualisées peuvent servir à créer des outils d’une toute autre puissance. Les objectifs ? Monter des campagnes de spam massives sans se faire localiser. Organiser des DDOS et autres attaques de gros sites par l’effet de masse. Et infecter d’autres site bien entendu.

Notez que, quel que soit votre CMS, les attaques tourneront principalement autour de 3 objets. La connexion administrateur à votre espace web. L’utilisation de commandes distantes dans votre site web. Et finalement vos précieuses bases de données qui, en plus du contenu web public, renferment souvent des informations utilisateurs juteuses. Pour sécuriser cette dernière partie, il convient d’être relativement appliqué sur les mises à jour de vos outils web. Langage, base en elle même, outils annexes… tout doit être rapidement mis à niveau dés qu’une opportunité se présente. Concernant les commandes distantes, elles sont souvent centrées autour d’une poignée de fonctions dont vous devrez jauger la nécessité. Est-il bien utile d’avoir cette extension qui envoi vos nouvelles entrées blog automatiquement sur un post Facebook ? Pouvoir administrer le site depuis mon mobile est-il vraiment impératif ? Cet outils de statistique qui échange avec un autre site est-il vraiment vital ? Vous devrez prendre des décisions pour crédibiliser la sécurité de votre site en minimisant le nombre de manières d’y accéder car sorti du web apparent que vous connaissez, il y a plein d’autres façons de se connecter et interagir avec votre espace web.

Pour vous aider dans cette quête peu évidente pour le novice, il existe généralement des modules complémentaires à greffer sur votre CMS. Et là encore, on retrouve Firewall et Antivirus. Ce dernier sera généralement basic, se contentant de signaler et bloquer des manières d’attaquer connues (transversal directory, etc…) plus que des fichiers à proprement parler. Le firewall par contre va devenir votre outils sacré ! Car avant de réagir à une attaque, il vous conviendra de la comprendre et identifier son type.

THE ROOF, THE ROOF, THE ROOF IS ON FIRE…

Les attaques pour se connecter en administrateur à un site sont les plus courantes. Et pour cause : les espaces web étant relativement normés, c’est souvent aux même endroits et avec les mêmes noms de page qu’on retrouve la porte d’entrée qui demande Login & Password. Les hackers usent généralement de scripts tout faits qui se contentent d’essayer des suites courantes pour tenter la connexion. L’intrusion se renouvellera donc éternellement jusqu’à ce qu’elle soit bloquée ; on parle ici de Brute Force, on essaie et si ça marche pas on passe à l’essai suivant. Avant même de développer sur les parades, il convient de faire un petit arrêt sur vos mots utilisateur. Ayez conscience de l’importance d’un login qui ne soit pas connu et apparent sur votre site. Bannissez votre pseudo ou nom d’auteur par exemple de la même manière que vous allez supprimer Admin qui est internationalement utilisé. Vous observerez souvent que vos page « about » ou « auteur » ont préalablement été visitées pour tenter de récolter une piste sur vos noms de logins. Pour vos mots de passe, je vous laisse à vos propres responsabilités sachant que plus que jamais suites, passwords déjà utilisés ailleurs et mots de moins de 10 caractères sont à proscrire.

Une manière simple de vous éviter les maux de NetBots qui harcèlent votre page login consiste en son renommage ou son déplacement dans l’arborescence du site. Cela peut être fait manuellement si vous avez les compétence, ou avec un outils externe ou plugin. L’opération est aussi simple qu’efficace et vous évitera de nombreuses entrées parasites dans les logs de vos sites.

Autre schéma d’attaque bien connu : s’en prendre à une fonction de commande distante du site visé. Là, on entre dans du délicat car ces commandes peuvent aussi bien recevoir de requêtes du site lui même que d’un site extérieur agréé (mises à jour, plugins, etc.). A vous de trier le grain de l’ivraie dans les requêtes concernant ces fichiers. Si vous n’en avez carrément pas d’utilité, n’hésitez pas à carrément retirer ces pages de fonctions d’une potentielle visibilité en renommant leur extension par exemple. Notez au passage que ces pages fonction, normalement sécurisée, demandent login & password pour leur utilisation ; ce qui peut être encore une source de tentatives de Brute Force, CQFD.

Niveau base de donnée, vous n’avez normalement pas grand chose à craindre. Leur administration nécessite un utilisateur identifié et l’usage de clés avancées pour les gérer. Là aussi, il peut être envisager de forcer l’accès en multipliant les tentatives ou effectuant des requêtes qui peuvent déborder la base et offrir une page admin’ suite à erreur. De manière générale, CMS et plugins sont parfaitement au fait de ces méthodes et bloqueront sans problèmes les accès particulièrement louches.

Pour prendre un exemple concret de sécurisation, j’utiliserais un site sous WordPress, le CMS le plus répandu en ce moment. Si vous suivez mes recommandations, votre page de login ne doit plus se trouver dans …/wp-login.php mais ailleurs ou être présente sous un autre nom. Les fichiers de commande distante tels que le fameux xlmrpc.php doivent être renommés ou supprimés si vous n’en avez pas un besoin vital. Au pire, vous pouvez les laisser tel que et déclarer dans votre firewall web que cette URL est interdite et bloquer automatiquement toute requête tentée dessus (sauf pour vos outils autorisés que vous whitelisterez, tels que JetPack par exemple).

Pour réaliser ceci simplement, je vous recommande l’excellent et gratuit Wordfence qui réuni des fonctions firewall simples à comprendre et mettre en oeuvre, ainsi qu’un log pratique pour identifier les menaces récurrents. J’invite les débutants à perdre quotidiennement quelques minutes en la lecture de ces logs ; vous y apprendrez des tas de choses qu’aucun tutoriel ne pourrait vous expliquer aussi clairement. Par exemple, un moteur de recherche qui cherche à aller sur vos page d’administration ou utiliser des commandes distantes à touts les chances d’être une fausse URL utilisée pour vous leurrer. Une IP qui sonde régulièrement des pages sans vraiment donner l’impression de parcourir le site est probablement à surveiller. Etc.

Prenez votre temps et n’hésitez pas éplucher vos logs pendants quelques semaines ; vous allez vite assimiler à quoi vous avez à faire. Généralement ce sont des NetBots, scripts pas très sophistiqués utilisé par cette sous classe de bas de cerveau boutonneux qui se prennent pour des hackers. La nuisance n’est pas énorme mais l’utilisation potentielle d’une brêche est toujours à redouter. On reconnait du NetBot par ses requêtes, répétitives et similaires malgré les changement d’IP fréquents. Vous pourriez bloquer chacune de ces IP mais étant donné leur nombre, finirez par saturer votre firewall. D’où l’usage du ban’ temporaire qui permet de calmer le jeu tout en s’évitant d’avoir un listing d’URLs bloquées trop important.

Le schéma général du NetBot est relativement simple : utiliser une base de failles connues, repérer des sites usant du CMS à failles en question, tenter, changer d’IP, re-tenter, etc. En cas de succès, le Netbot renverra les utilisations viables au noeunoeud planqué derrière son écran ayant lancé le script. Ce dernier n’hesitera pas à changer tous les utilisateurs en cas de pass compromis, ou plus simplement à intégrer ses outils pour spammer et infecter d’autres sites depuis le votre en tout discrétion. Notez qu’il existe une catégorie d’hébergeurs particulièrement (volontairement ?) incompétents qui se sont fait une spécialité de laisser utiliser leurs IPs par des Khackers (hacker avec pas de cerveau et un peu de kack’ au cul ^^’). Vous les verrez apparaitre de manière redondante dans vos logs et dans un soucis de toujours éviter la surcharge du firewall, il vous sera sans doute plus simple de bannir tout un domaine. En exemple, ruvds.com, 5×00.com, mtw.ru & example.com sont de pathétiques nids à NetBots, des milliers de sites façades entretenus par des hébergeurs complices qui stockent des quantités affolantes de scripts nuisibles ; il n’y a aucun scrupule à avoir à blacklister carrément leur domaines complets. D’autres cas plus délicats demanderont à adapter l’échelle de blocage car vous ne pouvez pas bloquer tout le trafic du Cloud Amazon par exemple juste parce que quelques Khackers s’en servent pour masquer leur localisation. A ce niveau, le blocage de Ranges (fourchettes d’IPs) semble plus raisonnable pour par exemple neutraliser les NetBots récurrents hébergés chez nos amis incompétents de Online.

Il y a également des outils web qui sont détournés de leur fonction première, notamment ceux aptes à lister les informations techniques de votre hébergement (hébergement, type serveur, versions, …) ou évaluer la disponibilité en ligne de votre site. Si vous constatez qu’un de ces services rapplique un peu trop souvent à votre goût alors que vous ne vous en êtes pas servi, bloquez directement le domaine complet sans arrières pensées (rappelez vous juste de la débloquer le jour où vous en aurez l’usage).

CONCLUSION

Ces exemples concrets sont les plus courants ; il existe bien d’autres formes de hack web tant en manière de technique. Si vous prenez soin de neutraliser celles que je vous ai listé, ces autre deviendront évidentes au travers de la lecture de vos logs clarifiés. Dans tous les cas : restez patient, méthodique, et n’hésitez pas à tester différents blocages car ils sont tous reversibles (enfin… ne vous blacklistez pas votre propre IP quand même ! ^^’).

J’espère vous avoir été utile dans ce petit condensé de l’essentiel pour travailler l’esprit tranquille. Comme vous avez pu le voir, il n’est pas nécessaire d’être un gourou des machines et réseaux pour en avoir une utilisation saine et sécurisée. Tout n’est qu’affaire de bon sens car quoi qu’on en pense, la pire brèche qui restera toujours sur un système numérique demeurera… l’utilisateur.

Comment

Vous devez vous connecter pour publier un commentaire.